VPC 생성

# VPC를 생성하려다가 네트워크 대역을 입력하는 부분부터 막혀 네트워크 대역 나누기 급히 공부

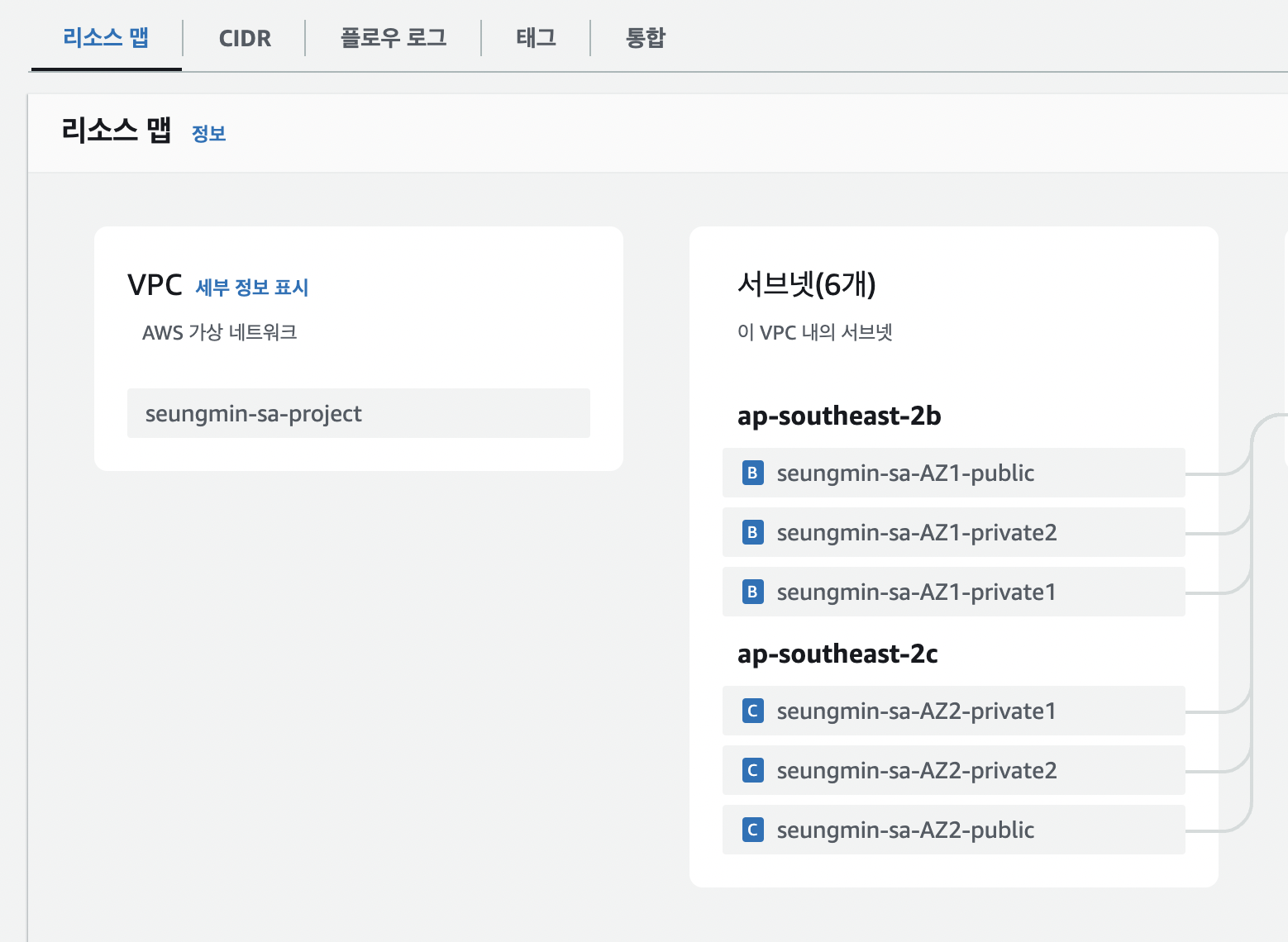

나는 하나의 VPC 안에 2개의 AZ를 둘 예정이었음

일단 기본적으로 10.0.0.0으로 시작하면 될 것 같았지만, 그 옆의 CIDR 블록 크기를 몇으로 해줘야할지 내 상황에 맞게 제대로 고민해보고 싶었음!

이전 글에는 CIDR이라는 언급만 없었지 다루긴 했다. 아랫글에서 '(2) 네트워크 번호의 비트 수로 넷마스크를 표기' 하는 방법이 결국 CIDR을 의미한다. CIDR 블록 크기는 곧 마스크 크기를 의미하고, 네트워크 주소와 호스트 주소를 구분한다.

https://nolzaheo.tistory.com/37

성공과 실패를 결정하는 1%의 네트워크 원리 | 웹 서버의 IP 주소를 DNS 서버에 조회한다

02. 웹서버의 IP 주소를 DNS 서버에 조회한다 p.56-68 1. IP 주소의 기본 브라우저는 URL을 해독하고 HTTP 메시지를 만들어주지만 이 메시지를 네트워크에 송출하는 기능은 없다. 이 기능을 OS에 의뢰하

nolzaheo.tistory.com

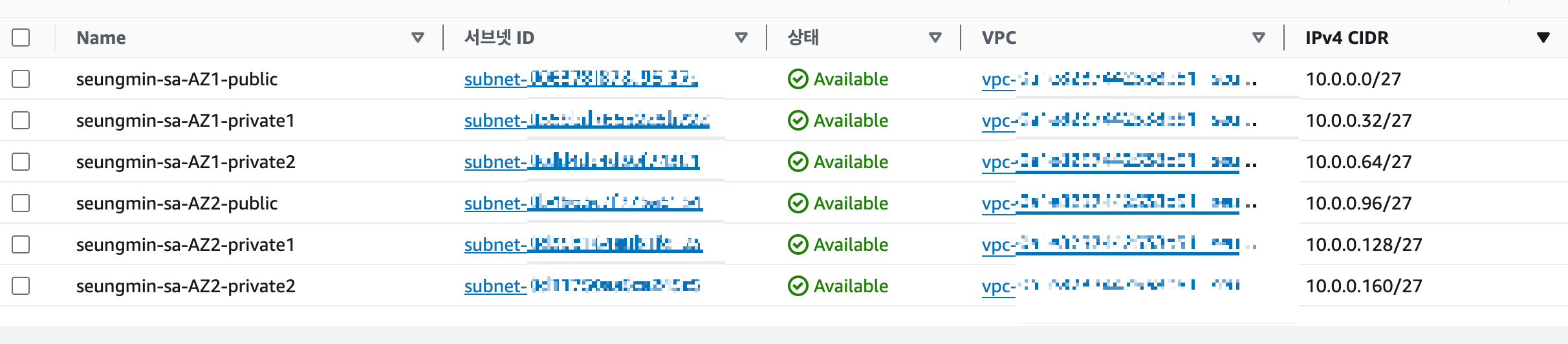

일단 1개의 VPC 안에, 2개의 AZ를 두고 각 AZ에 1개의 Public subnet과 2개의 Private subnet을 두어 결국 총 6개의 subnet이 필요하다는 정도로 상황을 파악해둔다.

위 그림에서 서브넷이 6개이므로 6개의 대역으로 나눠보자.

테스트용 서비스이므로 IP 주소가 그렇게 많이 필요할 것 같지 않아서 CIDR을 24로 잡았다. 즉 호스트는 8비트만 할당

VPC를 생성했으니 이제 서브넷 생성해야한다.

총 6개가 필요하므로 2^2=4 < 6 < 2^3=8, 즉 3비트 사용

24+3비트 => 27

10.0.0.0/27 (10.0.0.0 - 10.0.0.31)

10.0.0.32/27 - 10.0.0.63

10.0.0.64/27 - 10.0.0.95

10.0.0.96/27 - 10.0.0.127

10.0.0.128/27 - 10.0.0.159

10.0.0.160/27 - 10.0.0.191

서브넷 생성

앞서 쪼갠 대역에 맞게 6개의 서브넷을 생성

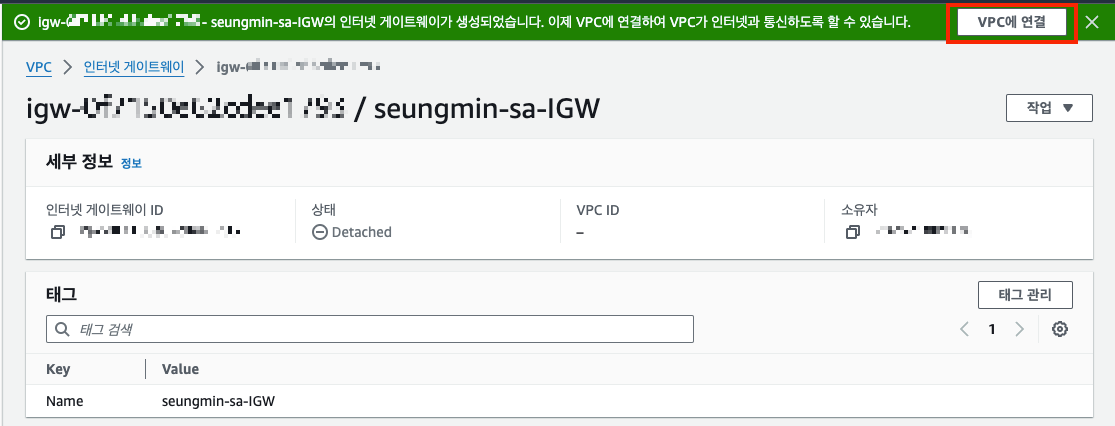

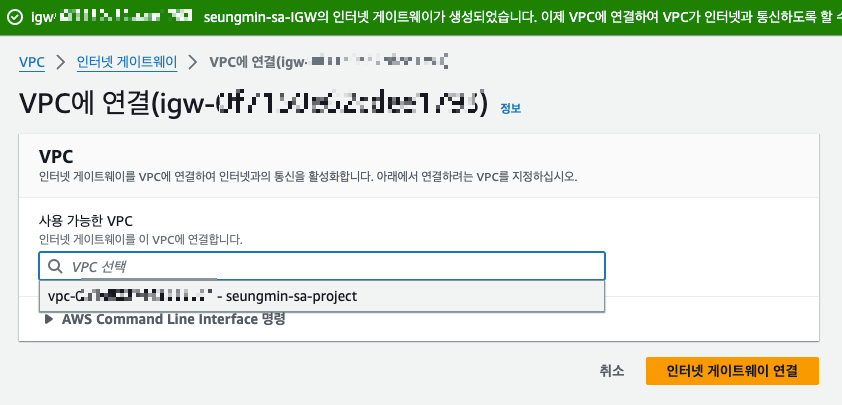

인터넷 게이트웨이 생성

🔗 참고 링크

'Cloud > AWS' 카테고리의 다른 글

| SA Project (5) / ALB와 AutoScaling 연동 (0) | 2024.07.06 |

|---|---|

| SA Project (4) / ALB와 Nginx 연동 (0) | 2024.07.06 |

| WEB 서버를 public / private 서브넷에 두는 데에는 정답이 없다. (0) | 2024.07.04 |

| SA Project (3) / public subnet에 NAT, ALB 생성 (0) | 2024.06.25 |

| SA Project (2) / VPC 통제 - 보안그룹, 네트워크 ACL, 라우팅 테이블 (2) | 2024.05.09 |